La mise sur écoute de conversations ou de messageries privées est un sujet d’actualité depuis quelques jours. Comment s’en protéger ? Quelques outils simples suffisent pour vous mettre à l’abri d’oreilles ou de regards indiscrets.

D’un point de vue juridique, on appelle cela une « interception de communication ». L’utilisation très large de téléphones portables l’a rendue à la fois très simple à réaliser pour ceux qui en ont le pouvoir et pas si compliquée à empêcher pour tous les citoyens qui estiment que leurs conversations ne regardent que ceux à qui ils veulent vraiment parler.

Il y a en France deux types d’écoutes : les administratives et les judiciaires.

Les écoutes judiciaires sont décidées par un juge et ne concernent que deux cas de figures : la recherche de personnes en fuite et la délinquance en bande organisée (qui concerne aussi bien les petits dealers des cités sensibles que les anciens présidents de la république soupçonnés de corruption et de trafic d’influence).

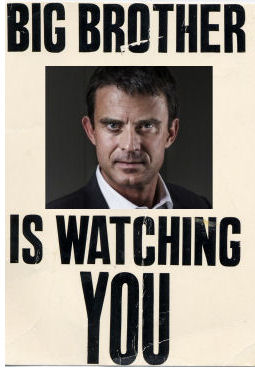

Les écoutes administratives peuvent être demandées par seulement trois ministres : celui de l’Intérieur, celui de la Défense et celui en charge des Douanes (le Budget). Elles sont décidées par le Premier ministre et ce sont celles qui posent un vrai problème de démocratie puisqu’elles peuvent être réalisées sur à peu près n’importe qui n’importe quand. Il y a certes des cas de figures bien précis prévus par la loi mais plusieurs d’entre eux sont suffisamment vagues pour qu’un ministre peu scrupuleux puisse les utiliser comme bon lui semble.

La loi stipule en effet que « Peuvent être autorisées, à titre exceptionnel […] les interceptions de correspondances émises par la voie des communications électroniques ayant pour objet de rechercher des renseignements intéressant la sécurité nationale, la sauvegarde des éléments essentiels du potentiel scientifique et économique de la France, ou la prévention du terrorisme, de la criminalité et de la délinquance organisées et de la reconstitution ou du maintien de groupements dissous » (article L241-2 du Code de la Sécurité Intérieure).

Deux remarques à ce stade :

– les interceptions concernent les « communications électroniques« , autrement dit aussi bien les appels passés sur des portables que les e-mails, les SMS, les chats, les conversations sur Skype, etc.

– la « prévention du terrorisme » est un prétexte vague qui permet de tout faire. A titre d’exemple pas du tout choisi au hasard, les différentes organisations de protection animale sont régulièrement considérées comme se rattachant à l’écoterrorisme (terrorisme écologique), un concept venu des USA où il est très mal vu par les lobbies industriels que des gens s’organisent pour sauvegarder la nature ou contester l’élevage intensif, sans même parler d’opérations de type ALF. Ce concept de pénalisation liberticide est en voie de banalisation au niveau de l’Union Européenne. Quoi qu’il en soit, s’il existe bien en France une commission chargée de veiller à éviter tout débordement, elle n’a en réalité aucun pouvoir. L’arbitraire peut donc régner sans contrainte.

La seule limite est le nombre total d’écoutes administratives autorisées. A l’heure actuelle, il est de 1840 dont 80% pour le ministère de l’Intérieur (1455 exactement). Ce nombre total est décidé par le Premier ministre et augmente chaque année.

Comment se protéger ?

Quelques conseils pratiques ont circulé dans la presse ces derniers jours. En voici une synthèse.

1 – Utilisez un téléphone à carte prépayée

Si vous pensez que votre téléphone est peut-être écouté, achetez-en un autre à carte prépayée pour vos conversations les plus confidentielles. Il faut compter environ 20 euros pour un portable bas de gamme et 10 € pour une puce. Au moment de l’activer en appelant un numéro qui vous est indiqué, rien ne vous empêche de fournir un faux nom et si on vous demande un numéro de carte d’identité, donnez 12 chiffres au hasard, il n’y a aucun contrôle.

2 – Cryptez vos conversations sur votre smartphone, PC ou Mac

Il existe plusieurs applis utilisables sur tout ce qui concerne les communications de type instant messaging, chat et appels téléphoniques pour Android, iPhone, Mac et Windows. L’une des plus utilisées est Ostel, c’est gratuit (sauf sur iPhone, payant). Les serveurs qui font transiter les messages Ostel cryptés ne voient pas passer quoi que ce soit en clair et ne peuvent donc pas déchiffrer les échanges, même si la justice le leur demande. De plus, il n’y a pas de lien entre vos échanges cryptés et votre numéro de téléphone (qui ne vous est même pas demandé).

Pour utiliser cette solution il faut (1) créer un compte Ostel (ce qui se limite à donner un pseudo + un mot de passe), (2) télécharger sur votre smartphone l’appli CSipSimple sur Google Play (ou équivalent sur les autres plateformes qu’Android), (3) configurer l’appli avec l’utilitaire OSTN qui va vous demander vos identifiants Ostel (laisser tout le reste aux valeurs par défaut). Ensuite, à chaque fois que vous voudrez appeler quelqu’un, il vous sera demandé si vous souhaiter le faire par téléphonie classique (GSM) ou cryptée (OSTN – Open Secure Telephone Network). Pareil pour les appels entrants : ils arriveront soit par téléphonie classique (en clair), soit par OSTN (en crypté) si votre correspondant est lui aussi inscrit sur Ostel.

3 – Cryptez vos messageries

Le logiciel de cryptage le plus connu est PGP (pretty good privacy, presqu’aussi vieux qu’internet). Il existe des messageries avec cryptage PGP intégré mais il faut compter autour de 150 euros par an. D’autres versions, certes un peu moins pratiques, peuvent être facilement trouvées sur le web pour un coût allant de quelques euros à totalement gratuit.

4 – Surfez sur internet sans pouvoir être localisé ou tracé

Téléchargez l’application gratuite TOR (The Onion Router) sur http://www.torproject.org. Lorsque vous la lancez, vous pouvez indiquer sur quel site vous voulez aller comme dans un navigateur classique, sauf que votre numéro IP sera fictif et que la connexion établie va être cryptée et passer par un ou plusieurs serveurs dont vous n’avez aucune idée d’où ils se trouvent sur la planète. De ce fait, personne ne sait ni qui vous êtes ni où vous êtes. Toutes les dix minutes ou à chaque nouvelle connexion, votre localisation fictive et votre numéro IP fictif changent. Impossible donc de vous tracer.

L’ironie de l’histoire est que ce système a initialement été conçu par l’US Navy pour protéger la confidentialité de ses échanges. Il protège désormais les citoyens de l’indiscrétion des autorités. TOR est régulièrement employé par des informateurs ou des journalistes en zones surveillées, comme au Moyen Orient par exemple.

5 – Et surtout, méfiez-vous de vous-même !

Si vous utilisez tout ce qui est décrit ci-dessus, vos échanges privés seront très largement mis à l’abri d’oreilles indiscrètes, même si aucun système de protection n’est infaillible. Cela dit, aucun logiciel même le plus sophistiqué ne peut vous protéger de la première source de toutes les fuites : vous-même. Inutile de crypter vos messages si ensuite vous balancez sur Facebook ou dans un message non crypté un détail qui permet de vous coincer. Ou si vous utilisez votre téléphone secret de telle façon que vous soyez bêtement identifiable, comme cela est arrivé récemment à un ancien président de la république pas très malin dont parlent beaucoup les médias ces jours-ci.

Merci R. pour ces précieuses infos 🙂

A étudier de près et à utiliser pour éviter des curiosités malsaines….

On a aussi ce système :-)….un peu plus encombrant que nos smartphones mais qui a fait ses preuves à une certaine époque.

http://fr.wikipedia.org/wiki/Enigma_%28machine%29

A bientôt R.

Il faut avoir une pensée compatissante pour ceux qui espionnent les conversations téléphoniques : pour espérer obtenir une info potentiellement valable, ils doivent se taper des heures de bla-bla sans intérêt. Et c’est génial d’être sur écoute : on peut vraiment s’amuser avec ceux qui écoutent.

Dès le début de la conversation, faire croire à l’écouteur-espion qu’il tient un véritable scoop : « Allo Jean-Pierre, je t’appelle au sujet de l’action –choc qu’on va faire aux arènes de Palavas. Ca va décoiffer. »

Ensuite, parler longuement de la météo (« Incroyable cette chaleur, c’est vraiment le printemps avant l’heure »), puis très longuement des chats (« Si tu voyais Abigaëlle jouer avec un bouchon… »), s’appesantir sur des questions de mécanique auto (« Lorsque je ralentis puis je relance, ma voiture accroche un peu »), parler de choses diverses (« Tu as vu à Carroufe, ils font des promos sur les barbecues »). Après deux heures de banalités assommantes, terminer de façon énigmatique « tous les potes seront à Palavas » et raccrocher abruptement pour laisser l’espion saoulé et abasourdi.

Oui, c’est une idée… Et ensuite recommencer en changeant à chaque fois de ville taurine pour que le vertige soit total.

Comme mesure de sécurité, dans l’idéal, il faudrait aussi essayer au maximum de ne pas être victime de portes dérobées sur son ordinateur (dans l’idéal car en pratique, ce n’est pas facile du tout de l’éviter). Je présume que les services de surveillance ont des moyens d’espionnage par troyens (pas seulement la NSA qui utilise les troyens de façon abondante et notoire) . Eventuellement, un petit ordinateur, le plus isolé du monde possible, le plus possible bardé de logiciels de sécurité, peut être dévolu uniquement aux communications sensibles (avec PGP bien sûr), et à rien d’autre, pour limiter le risque d’infection. Ou alors (moins cher, ne nécessite pas d’avoir un deuxième ordinateur), un système d’exploitation sur clef USB, uniquement dévolu aux communications confidentielles. Normalement, il devrait sortir cette année Blackout Linux qui offrirait un environnement sécurisé sur clef USB.

Par ailleurs, outre la cryptographie – qui permet de coder des messages -, il existe la stéganographie, qui permet de dissimuler des messages. On donne l’impression d’échanger des messages innocents en clair, alors qu’en réalité, on échange des messages ou des documents secrets, cachés dans des pièces jointes qui ont une apparence anodine (généralement des photos). Avec la cryptographie, l’espion sait qu’un message secret a été échangé, mais ne connaît pas son contenu (à moins de savoir le décoder). Avec la stéganographie, l’espion ne sait même pas qu’un message secret a été échangé.

Un article de J-P Delahaye en parle

http://apprendre-en-ligne.net/crypto/stegano/229_142_146.pdf

Il y a divers logiciels de stéganographie, notamment OpenPuff sous Windows.